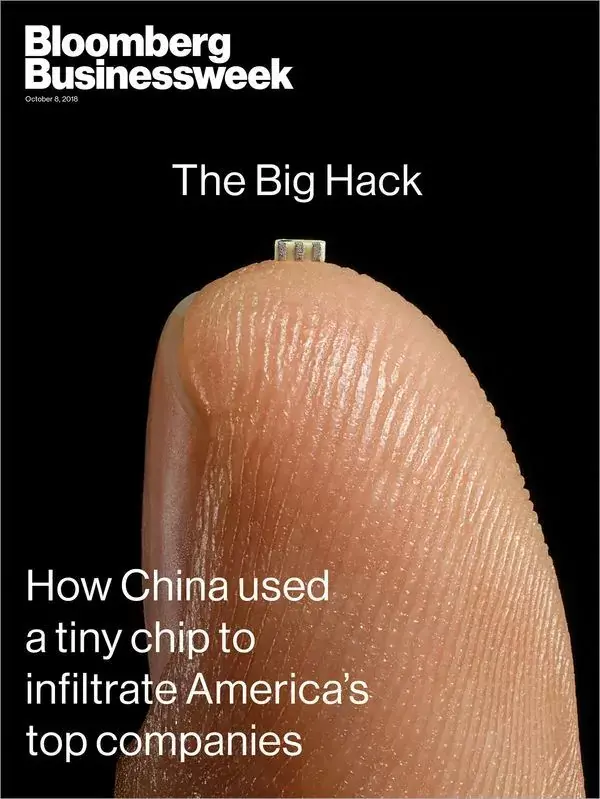

Hacking hardware des serveurs : Apple et Amazon ont-ils seulement les moyens d'y faire face ?

Par Didier Pulicani - Publié le

Pour rappel, Bloomberg accusait hier publiquement Amazon et Apple d'avoir été victime d'un hacking hardware sur leurs différents serveurs, via une micro-puce placée par des fournisseurs tiers, pour le compte du gouvernement chinois. Dans la foulée, les deux géants américains sont montés au créneau, réfutant vigoureusement les thèses avancées par les journalistes, les accusant au passage de ne pas avoir suffisamment vérifié leurs sources.

Dans la nuit, Apple a de nouveau publié un communiqué démentant formellement les informations de Bloomberg. C'est assez inhabituel (on préférerait parfois qu'Apple communique aussi rapidement sur ses problèmes de 4G avec l'iPhone XS ou l'installation de Mojave sur certaines machines, mais passons...).

Nous sommes très clairs à ce sujet: Apple n’a jamais trouvé de puces malveillantes, de «manipulations matérielles» ou de vulnérabilités créées intentionnellement sur un serveur. Apple n'a jamais eu aucun contact avec le FBI ni aucune autre agence à propos d'un tel incident. Nous ne sommes au courant d'aucune enquête du FBI, pas plus que nos contacts dans le domaine de l'application de la loi.Avec des lois comme le RGPD, cacher d'éventuels piratages exposerait ces sociétés à de très lourdes amendes, d'où une certaine crispation.

Mais Apple et Amazon ont-ils seulement les moyens d'être aussi affirmatifs ? En clair, ont-ils réellement les outils capables de détecter ces puces ?

Ma première réaction fut "Bordel ! C'est un mode "GOD" (Dieu, ndlr)"a déclaré Nicholas Weaver à The Verge, ce spécialiste en sécurité à Berkeley se montre tout de suite moins catégorique qu'Apple. D'après plusieurs experts du secteur, le problème se situerait directement dans la manière de se fournir : en faisant appels à des composants situés en Chine, les entreprises américaines accepteraient implicitement les risques, compensés par le coût des fournitures.

Il n’existe aucun moyen réel d’empêcher une telle attaque matérielle [...] à moins que l’industrie ne souhaite repenser radicalement la façon dont elle achète ses composants et commercialise ses produits.Et Katie Moussouris, CEO de Luta Security de rajouter

Si vous parvenez à mettre en place quelque chose dans le matériel, il n'est pas seulement difficile à détecter, mais c'est aussi quelque chose qui peut contourner les mesures de sécurité logicielles les plus sophistiquées.