Thunderstrike : le premier bootkit connu qui vise spécifiquement les Mac

Par Didier Pulicani - Publié le

L'exploit

Thunderstrikea été découvert par Trammell Hudson, un nom qui ne vous dit peut-être rien, sauf si l'on évoque

Magic Lantern. Il s'agit en effet de firmwares alternatifs pour boitiers Canon, permettant de remplacer le système du Reflex par un autre, plus

permissifet autorisant (notamment) de débrayer un peu les capacités capteur. Ici, il est également question de modification du firmware, mais sur nos machines pommées !

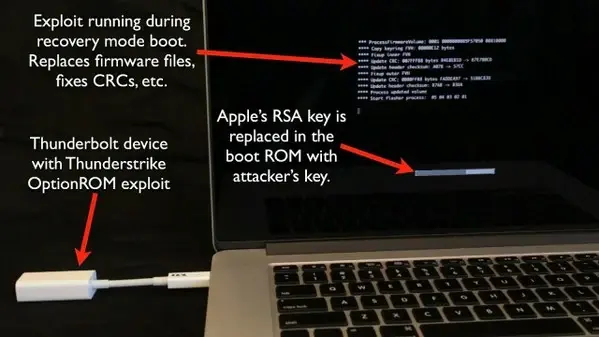

La technique utilise en fait une simple clef Thunderbolt qu'on vient brancher sur le Mac. C'est elle qui va réussir à injecter ce que l'on appelle une

Option ROMdans l'EFI de l'ordinateur, grâce à une faille située au moment du démarrage du

recovery mode. Pour faire simple, la clef va être capable de pirater les premières lignes de code lues par la machine au moment du démarrage, stockées dans une mémoire très particulière et hautement protégée. Là où le processus est ingénieux, c'est qu'il est capable de remplacer la clef de chiffrage RSA utilisée par Apple qui s'assure (en temps normal) qu'aucun firmware alternatif n'est installé. En gros, votre Mac n'y verra que du feu.

Les conséquences peuvent être désastreuses car une fois le firmware modifié : le pirate a alors accès à l'ensemble de la machine en temps réel (mot de passe, clefs de chiffrement, fichiers, programmes, mémoire etc.). Pire, il est quasiment impossible de

restaurerl'ordinateur sans la fameuse clef injectée. Autrement dit, l'utilisateur se retrouve pris au piège, tant qu'Apple n'aura pas fourni de correctif -si tant est qu'il existe.

Alors comme toujours, inutile de s'affoler pour autant. Car la technique souffre d'un inconvénient majeur : il est nécessaire d'avoir un accès physique au Mac pour le pirater, ce qui restreint drastiquement la menace pour vous et moi. L'utilité première serait plutôt de pouvoir

écouterles machines discrètement, dans le cadre d'une enquête policière par exemple, ou à des fins de piratage industriel. On avait notamment vu le NSA intercepter des ordinateurs avant la livraison chez un

clientpour installer les bootkit dans l'affaire Snowden.

La bonne nouvelle, c'est qu'Apple a partiellement corrigé le problème sur ses dernières machines (Mac mini et iMac Retina) mais selon Hudson, il resterait encore un peu de travail avant que nos Mac soient 100% patchés contre Thunderstrike.

Source