Apple Intelligence : un rapport de confidentialité pour les données envoyées dans le cloud

Par June Cantillon - Publié le

Apple Intelligence : certaines données sont traitées dans le cloud

Avec ces premières bêtas d'iOS/iPadOS 18.1 et macOS Sequoia 15.1, Apple permet donc de mettre la main pour la première fois sur certaines fonctions du bouquet d'outils liés à l'IA d'Apple Intelligence. Comme nous l'avons vu dans notre premier aperçu des outils d'écriture au sein de macOS Sequoia, certaines requêtes sont traitées en local (elles fonctionnent lorsque vous coupez votre accès au net), alors que d'autres nécessitent d'envoyer vos données dans le cloud avant que ces dernières ne soient traitées par les fameux Private Compute Modules (PCC) d'Apple. Selon Cupertino, les PCC permettent de garantir la confidentialité des données de l'utilisateur :

Pour la première fois, Private Cloud Compute étend la sécurité et la confidentialité des appareils Apple au cloud, garantissant que les données personnelles des utilisateurs envoyées à PCC ne sont accessibles à personne d'autre que l'utilisateur, pas même à Apple. Construit avec des puces Apple Silicon personnalisées et un système d'exploitation renforcé conçu pour la confidentialité, nous pensons que PCC est l'architecture de sécurité la plus avancée jamais déployée pour le calcul d'IA dans le cloud à grande échelle.

Un rapport de confidentialité pour Apple Intelligence

Lors de la présentation d'Apple Intelligence, Cupertino a indiqué qu'il serait possible de faire vérifier par des chercheurs en sécurité indépendants la confidentialité des données lors du traitement des requêtes des utilisateurs via les Private Compute Modules.

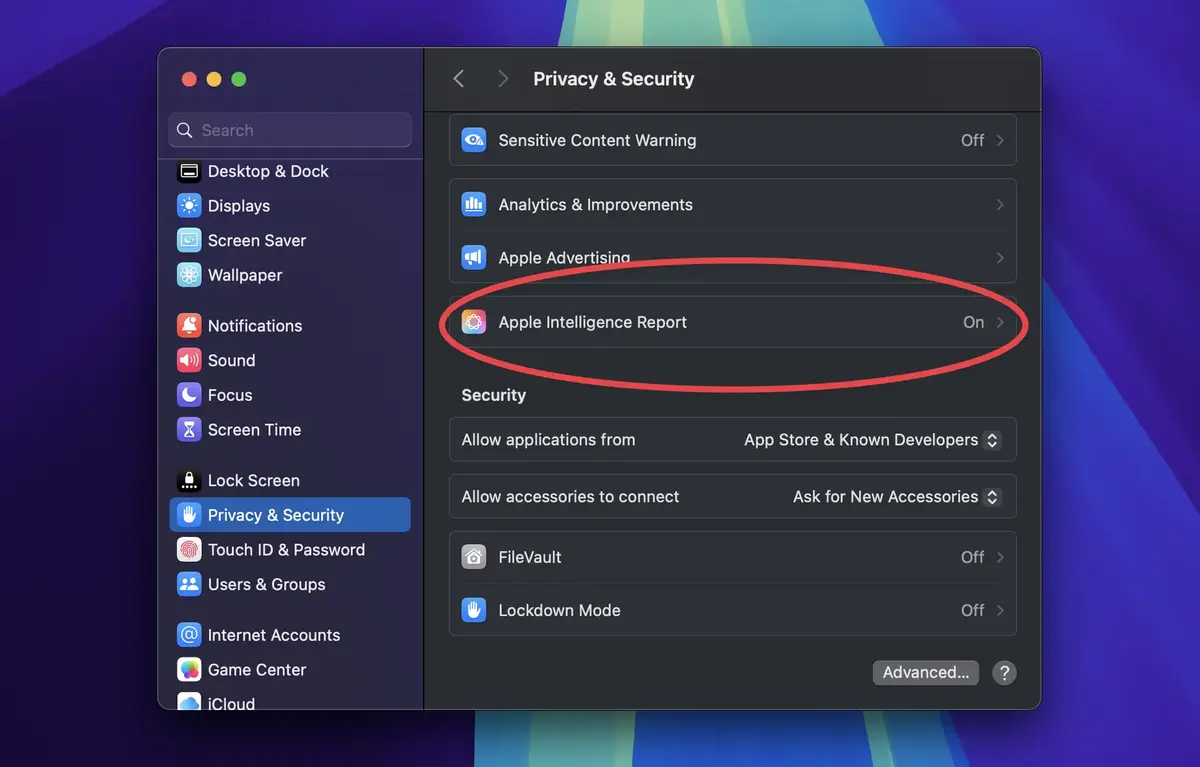

En sus de cela, Apple propose de consulter un rapport de confidentialité directement sur les machines des utilisateurs via la nouvelle fonction

Apple Intelligence Report. Cette dernière se trouve dans les Réglages Système, puis dans la section Confidentialité et sécurité.

Une fois cette dernière sélectionnée, il faudra s'authentifier via Face ID, Touch ID ou un code avant de pouvoir accéder à l'interface. Au sein de cette dernière, vous pourrez choisir d'avoir la possibilité de générer un rapport pour les 15 dernières minutes, les 7 derniers jours (quelques réglages intermédiaires pourraient être bienvenus dans les versions finales), ou de désactiver la fonction.

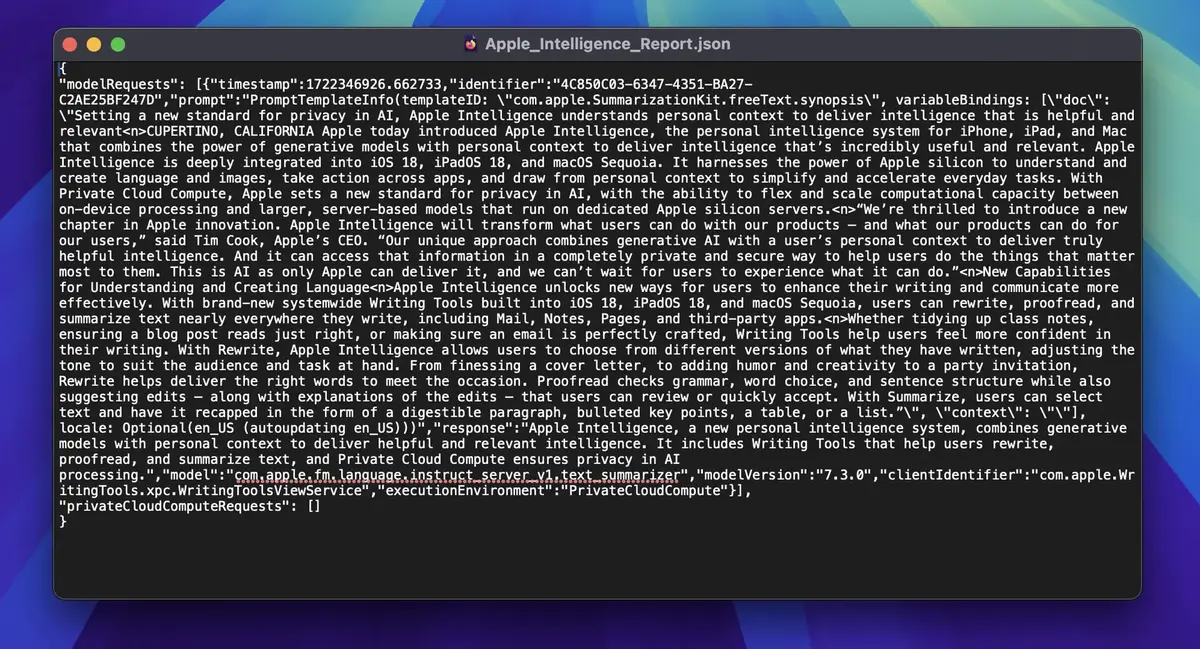

Une fois que vous aurez cliqué sur le bouton

Export Activityet sélectionné l'endroit où vous voulez sauvegarder ces données, vous obtiendrez un fichier .JSON contenant la date et l'identifiant des requêtes traitées dans la période sélectionnée (dernières 15 minutes ou 7 jours), ainsi que le modèle utilisé pour le traitement et sa version, la requête, la proposition de l'IA, et une mention indiquant que les données ont été traitées sur les serveurs d'Apple. Notons que les requêtes traitées en local, ici les relectures et différentes réécritures, n'apparaissent pas au sein de ce rapport.

Bein entendu, ce rapport n'est pas vraiment une preuve de confidentialité en tant que tel puisqu'il ne garantit pas que les données n'ont pas été accessibles à un moment ou un autre à un tiers. Il pourra toutefois être utilisé, notamment grâce à la date et à l'identifiant liés à chaque requête, lors de vérifications plus approfondies.