Une faille de sécurité sur macOS passe par une option de Safari

Par June Cantillon - Publié le

Selon Wardle,

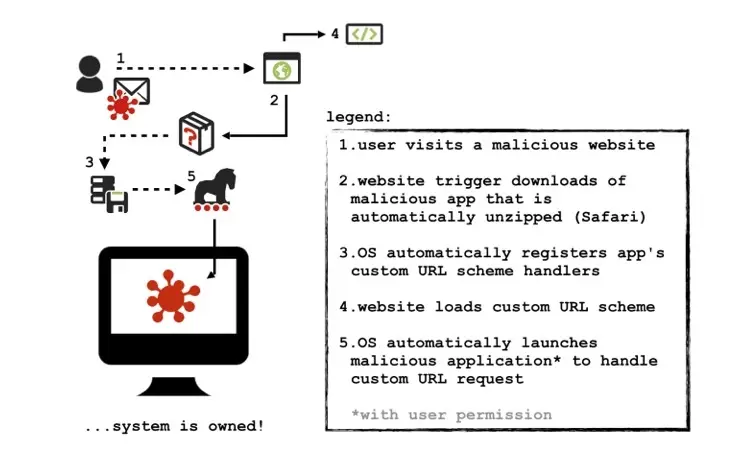

sur macOS, les applications peuvent prévenir l'utilisateur qu’elles sont capables de prendre en charge (ou gérer) différents types de documents et / ou schémas d’URL personnalisés. Vous avez sûrement déjà rencontré ce comportement sur macOS. Par exemple, lorsque vous double-cliquez sur un document .pdf, Aperçu est lancé pour ouvrir le document. Ou, dans un navigateur, vous cliquez sur un lien vers une application qui se trouve dans le Mac App Store, l'application App Store est lancée pour traiter cette demande.

Pour exploiter cette faille, il faut absolument que l'utilisateur ciblé ait laissé cochée l'option

Ouvrir automatiquement les fichiers fiablesdans les préférences de Safari. Puis,

lors de la consultation de notre site malveillant, nous déclenchons le téléchargement d'un fichier d'archive (.zip) contenant notre application. Si l'utilisateur de Mac utilise Safari, le résultat sera automatiquement décompressé, car Apple pense qu'il est préférable d'ouvrir automatiquement les fichiers jugés sûrs. Ce fait est primordial, car cela signifie que l’application malveillante (par opposition à une archive zip compressée) sera désormais sur le système de fichiers de l’utilisateur, ce qui déclenchera l’enregistrement de tous les gestionnaires de schémas d’URL personnalisés! Merci Apple!

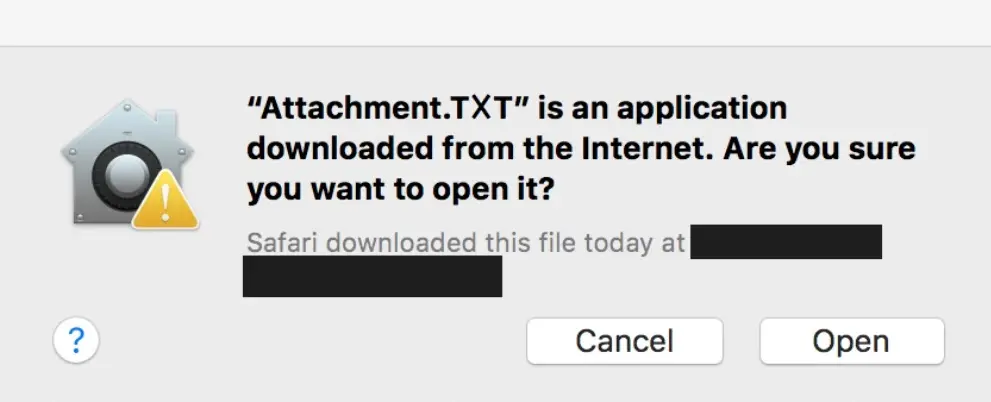

Ensuite, Safari demandera l'autorisation d'exécuter l'application, en prenant soin d'utiliser une formulation permettant de berner les moins paranoïaques. On pourrait penser que GateKeeper empêche un tel comportement, mais ce dernier laisse passer les applications signées, et Patrick Wardle indique que la plupart des logiciels malveillants le sont.

Le risque est donc pour le moins léger, la méthode décrite par Patrick Wardle nécessitant certaines actions délibérées de la cible. Il reste alors très facile de se mettre à l'abri de ce genre de pratiques, en empêchant simplement Safari d'ouvrir les fichiers jugés fiables, et en étant attentif aux autorisations accordées, particulièrement si l'utilisateur est sollicité, alors qu'il n'a pas volontairement téléchargé de fichier.

Source