Hameçonnage : gare aux mots de passe saisis dans les popups d'iOS

Par Arthur de la Brosse - Publié le

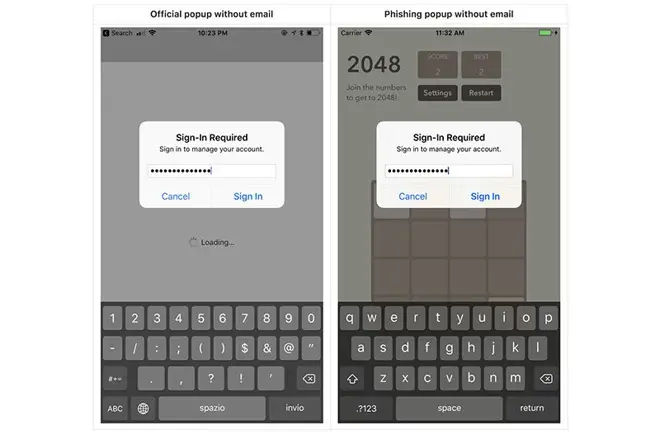

Si la plupart des tentatives de hameçonnage peuvent être rapidement démasquées par les utilisateurs avertis, de nouvelles méthodes bien plus perfectionnées pourraient facilement tromper la plupart des possesseurs d'iPhone, en copiant trait pour trait les alertes système d'iOS.

Felix Krause, le créateur de fastlane, a en effet réalisé une démonstration d'un concept de popup calqué sur les fenêtres surgissant parfois sur iPhone et iPad, invitant l'utilisateur à confirmer son identité en saisissant le mot de passe de son compte Apple ID.

Le développeur utilise pour cela UIAlertController, adapté pour être visuellement très proche des alertes système, et

moins de 30 lignes de code, un système qui serait particulièrement simple à mettre en place, selon Felix Krause, qui précise que si ces popups n'ont aucune chance de passer la validation de l'App Store, les développeurs ont entre les mains différentes façons de contourner cette vérification, en ajoutant cette fonctionnalité après la publication de l'app.

Pour vérifier l'authenticité de ces popups et éviter de tomber dans ce type de piège, le développeur recommande aux utilisateurs de presser le bouton d'accueil lorsqu'apparaît l'une de ces alertes. Si cette action ferme la fenêtre et l'application en cours, il s'agit probablement d'une tentative de hameçonnage, les alertes système n'étant pas chassées par un simple retour à l'écran d'accueil.

En cas de doute, il est également possible de cliquer sur le bouton

Annuleret de saisir son mot de passe depuis les réglages d'iOS. Pour limiter ce type d'attaque, Felix Krause invite toutefois Apple à ajouter un label sur les popups, afin d'indiquer si ces derniers sont envoyés par le système ou par des apps tierces.

Source